IPUSIRON氏著の「ハッキング・ラボの作り方 仮想環境におけるハッカー体験学習」を実践した記録です。

ホストOSはWindows 11です。

第2部

第4章 Windowsのハッキング

4-1 Windows 7のハッキング

SysInternals Suiteをインストールする

本稿では、PC起動時に自動起動されるプログラムが後から追加されたことを検知できるようにするために、次に述べるツールを導入します。

「SysInternals Suite」とはMicrosoftから提供されているトラブルシューティングのためのユーティリティです。

Windows 7仮想マシン環境に「SysInternals Suite」をインストールします。この環境はインターネットから隔離されているのでひと手間が必要になります。

まず、ホストOSでこちらのリンクから「SysInternals Suite」をダウンロードします。執筆時点では”SysinternalsSuite.zip”というファイル名です。

次に、今ダウンロードしたファイルをホストOSからWindows 7に転送できるようにします。

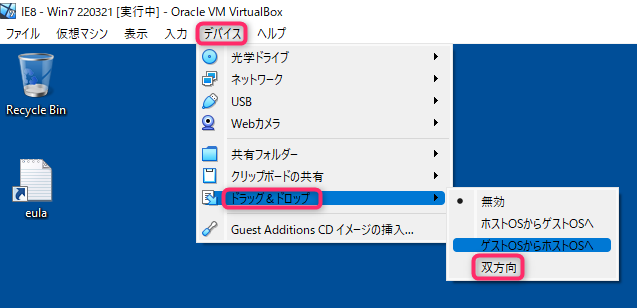

起動済みのWindows 7のウインドウ最上部、VirtualBoxのメニューバーから[デバイス]>[ドラッグ&ドロップ]>[双方向]を選択します。

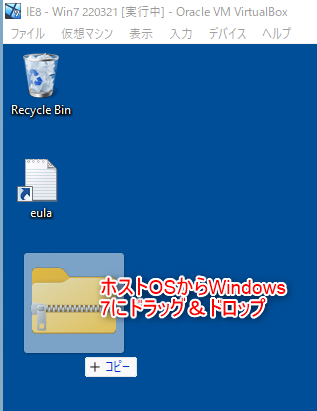

ホストOSのエクスプローラから”SysinternalsSuite.zip”をマウスでドラッグして、Windows 7のデスクトップにドロップします。

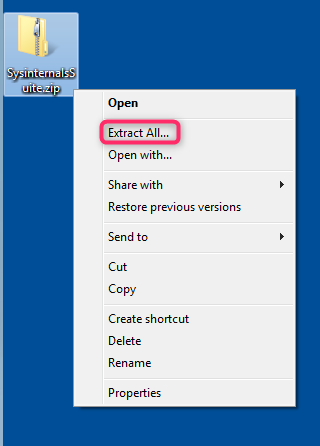

Windows 7側に転送された”SysinternalsSuite.zip”をマウスで右クリックし、メニューから[Extract All]を選択してZIPファイルを解凍します。

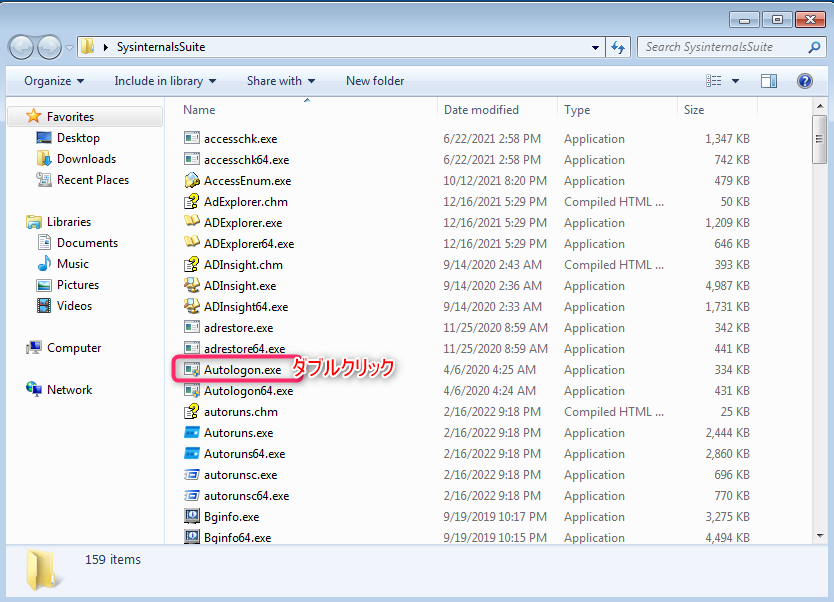

解凍が済むとデスクトップに「SysinternalsSuite」フォルダが作成され、その中に”Autoruns.exe”ファイルがあります。エクスプローラからマウスで”Autoruns.exe”をダブルクリックして起動します。似た名称のファイルがあるので、ご注意ください。

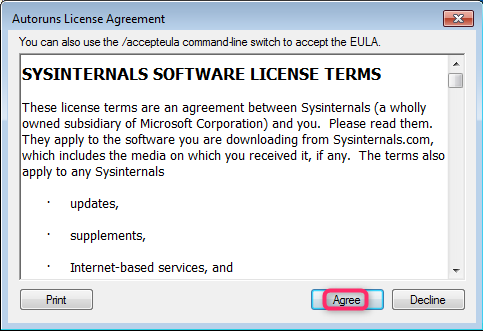

ライセンスに同意する場合は[Agree]をクリックします。

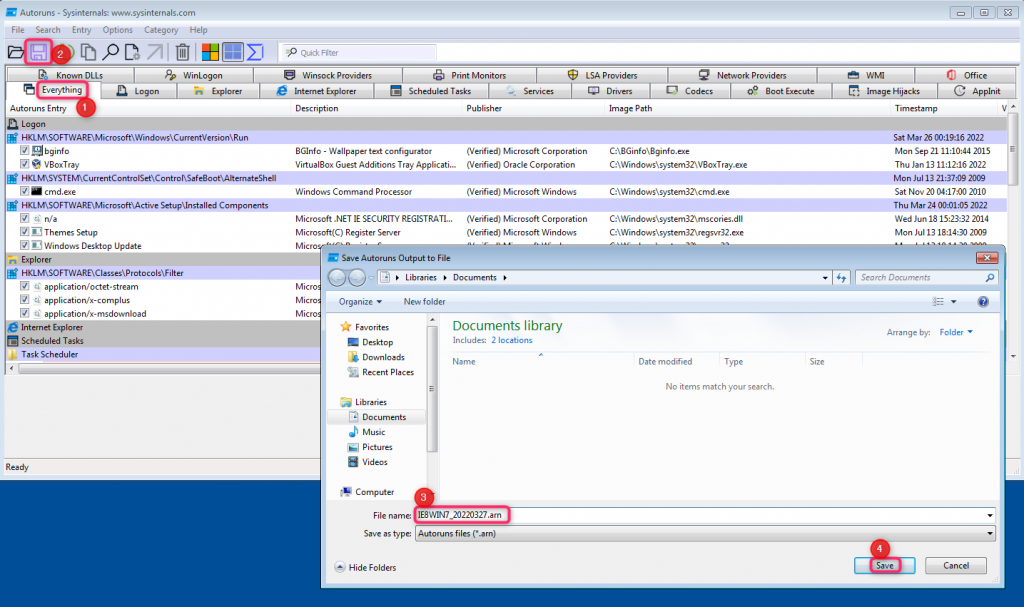

今後ハッキング・ラボで実験中に、自動起動されるプログラムが追加される可能性があります。その際、どのプログラムが追加されたかわかりやすくするために、現時点のWindows 7の状態を記録しておきます。

Autoruns画面の①[Everything]タブを開き、②フロッピーアイコンをクリックして”Save Autoruns Output to File”画面を表示します。③ファイル名を指定し、④[Save]をクリックします。ここでは「IE8Win7_本日の日付」としました。

以下の画面で[OK]をクリックします。

上記のように現在の状態を記録しておくと、今後PC起動時に自動起動されるプログラムが追加されても、比較することによって何が追加されたかを知ることができます。

さいごに

次回はいよいよ、Netcatを使用したハッキングを紹介します。